Optimierung des Workflows für die Erkennung von Command Injection Angriffen: Von der Datenvorverarbeitung bis zur Modellklassifikation

Optimierung des Modellerkennungsprozesses: Ein Blick auf den Workflow, Datenvorverarbeitung und die Modellarchitektur

In der Welt der künstlichen Intelligenz und des maschinellen Lernens ist der Workflow eines Modells entscheidend für seinen Erfolg. In diesem Blogbeitrag werfen wir einen detaillierten Blick auf den aktuellen Workflow, der in zwei Hauptphasen unterteilt ist: Datenvorverarbeitung und Modellerkennung.

Übersicht des Workflows

Der gesamte Workflow beginnt mit der Datenvorverarbeitung, in der der Datensatz vorbereitet und in Trainings- und Testdatensätze aufgeteilt wird. Anschließend folgt die Modellerkennungsphase, in der das konstruierte Modell unter Verwendung dieser Datensätze trainiert und bewertet wird. Abb. 3 veranschaulicht die allgemeine Struktur der Modellanerkennung.

Datenvorverarbeitung

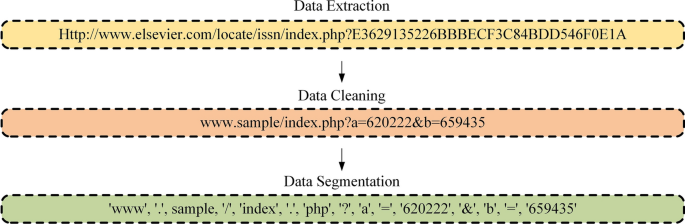

Die Datenvorverarbeitung ist ein kritischer Schritt in jedem maschinellen Lernprozess. Hierbei werden die gesammelten Rohdaten aufbereitet, um den Anforderungen des Modells gerecht zu werden und sicherzustellen, dass das Modell nützliche Muster und Informationen lernen kann. In dieser Studie werden die Daten, die durch empfangene Befehle injiziert werden, bearbeitet, wobei die Schritte in Datenextraktion, Datenbereinigung und Datensegmentierung unterteilt sind, wie in Abb. 4 dargestellt.

Datenextraktion

Die Daten über Command Injection werden durch die Analyse der Parameter in HTTP-Anforderungs-Paketen extrahiert. Hierbei konzentriert sich der Erkennungsprozess auf die Parameterabschnitte jeder Felder in den HTTP-Datenpaketen. Python-Skripte werden verwendet, um die relevanten Informationen aus den empfangenen Datenpaketen zu extrahieren und weiter zu verarbeiten.

Datenbereinigung

Die Bereinigung der Daten erfolgt in mehreren Schritten:

-

Daten-Dekodierung: Code für Command Injection wird häufig obfuskiert, um Erkennung zu umgehen. Vor dem Training muss der Eingabewert dekodiert werden.

-

Datenstromverarbeitung: Überflüssige Streamdaten in POST-Anfragen werden identifiziert und durch Strings ersetzt, um die Datenkomplexität zu verringern.

- Daten-Normalisierung: Parameter werden in aufeinanderfolgende alphabetische Zeichen umbenannt, um die Daten zu bereinigen und zu vereinfachen.

Datensegmentierung

Spezielle Symbole spielen eine entscheidende Rolle bei Command Injection-Angriffen. Eine statistische Analyse identifiziert häufig verwendete Symbole, die als Trennzeichen für den Segmentierungsprozess verwendet werden. Dies ermöglicht eine verbesserte Genauigkeit bei der Erfassung von Daten und unterstützt die Erstellung umfassender Vektorrepräsentationen, die für das Modelltraining optimiert sind.

Modellarchitektur

Im Hinblick auf die Modellarchitektur besteht unser Strukturvorschlag aus zwei Hauptkomponenten: Der Eingabeschicht und der Faltungsschicht. Die Eingabeschicht ist für das Text-Embedding verantwortlich, während die Faltungsschicht der Merkmalsextraktion dient.

Eingabeschicht

Hier wird ein duales Kanal-Embedding für die Textverarbeitung eingesetzt. Die separaten Wort- und Symbolkomponenten werden auf unterschiedliche Weise verarbeitet, was zur Erstellung von zwei Embedding-Matrizen führt.

Faltungsschicht

Die Faltungsschicht nutzt verschiedene Faltungskanäle zur Extraktion von Merkmalen. Über Faltungskerne werden Unigramme, Bigramme und Trigramme aus der Wortmatrix extrahiert, während für die Symbolmatrix ähnliche Mechanismen angewandt werden.

Klassifikation und Optimierung

Zur Verbesserung der Klassifikationsgenauigkeit kommt ein BiLSTM-Netzwerk zum Einsatz, das in der Lage ist, kontextbezogene Merkmale zu erfassen, indem es sowohl Vorwärts- als auch Rückwärtsverarbeitung integriert. Ein Aufmerksamkeitsmechanismus wird hinzugefügt, um die wichtigen Wörter und Symbole im Zusammenhang mit Command Injection-Angriffen hervorzuheben, was die Fähigkeit des Modells verbessert, den semantischen Kontext zu verstehen.

Fazit

Die effektive Struktur und der Prozess der Datenvorverarbeitung sind entscheidend für den Erfolg jeder maschinellen Lernanwendung. Durch die Verwendung fortgeschrittener Techniken wie BiLSTM, Aufmerksamkeitsmechanismen und Aspekte der Symbolverarbeitung in der gesamten Pipeline können wir die Erkennung von Command Injection Angriffen erheblich verbessern. Nutzen Sie diesen Ansatz in Ihren Machine Learning Projekten, um die Effizienz und Genauigkeit Ihrer Modelle zu steigern.

Bleiben Sie dran für weitere Einblicke in die neuesten Entwicklungen im Bereich des Maschinellen Lernens.

Hinterlasse eine Antwort